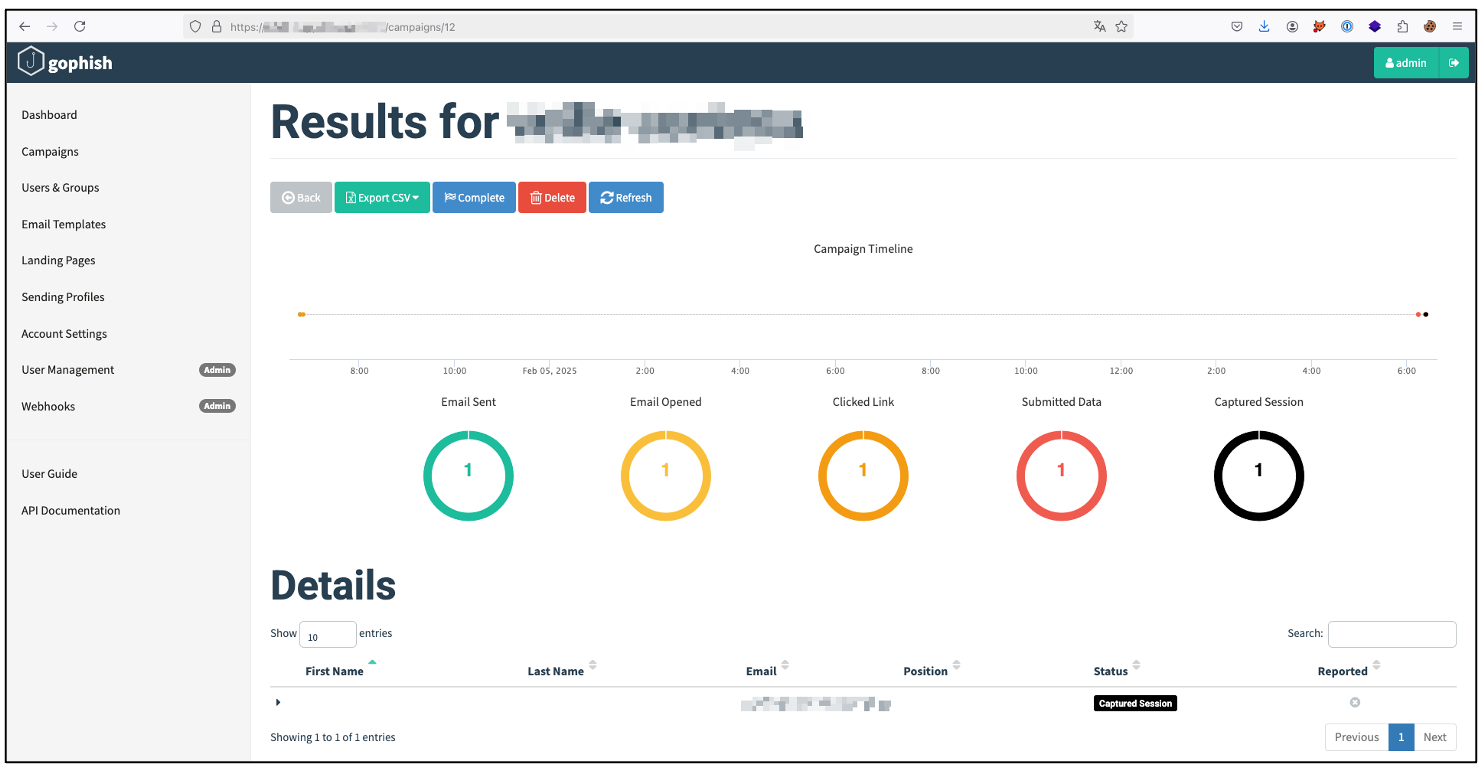

GoPhish : C2 pour l'Ingénierie Sociale

Mon système de Command and Control (C2) pour l'ingénierie sociale. GoPhish orchestre des campagnes de phishing complètes, de la conception des e-mails et des landing pages à la collecte des métriques d'interaction (clics, soumissions de formulaires) et la génération de rapports d'engagement détaillés pour l'évaluation post-campagne.