InverseHacker : Recherche Avancée en Cybersécurité

Découvrez **InverseHacker**, une image Docker Compose révolutionnaire intégrant un écosystème d'outils de **Pentesting** et de **Bug Bounty Hunting**. Ce projet personnel est une initiative dédiée à l'exploration approfondie et à l'automatisation des techniques de cybersécurité. Son intérêt majeur réside dans sa capacité à centraliser et orchestrer des processus complexes de **reconnaissance**, d'**analyse de vulnérabilités** et de **tests d'intrusion**, offrant ainsi une approche holistique, structurée et hautement efficace pour renforcer la sécurité numérique des infrastructures.

InverseHacker - Plateforme Intégrée de Tests d'intrusion & Bug Bounty

Présentation Technique du Projet

InverseHacker est une plateforme avancée de recherche en cybersécurité, packagée sous forme d’image Docker, conçue pour opérer comme un laboratoire virtuel complet et portable. Elle automatise des tâches essentielles telles que la collecte de renseignements en sources ouvertes (OSINT), la détection proactive de vulnérabilités complexes et l’analyse approfondie des surfaces d’attaque, en s’appuyant sur un ensemble d’outils intégrés et interopérables.

Grâce à son architecture conteneurisée, InverseHacker garantit :

- Une reproductibilité exacte des environnements de test, quel que soit l’hôte.

- Une isolation sécurisée entre les scénarios d’analyse pour éviter toute interférence.

- Un déploiement rapide sans configuration complexe préalable.

La plateforme centralise et orchestre diverses techniques avancées, notamment : énumération de sous-domaines, analyse comportementale, cartographie réseau et scoring de vulnérabilités (CVSS). Cette approche permet une reconnaissance ciblée, une analyse de posture de sécurité et une détection précoce des menaces, générant ainsi des insights opérationnels exploitables pour renforcer la résilience des infrastructures numériques.

Le Défi : Complexité et Fragmentation

La conduite de campagnes de reconnaissance et la détection exhaustive de vulnérabilités représentent des processus intrinsèquement longs, complexes et souvent fragmentés. Ils requièrent l'orchestration manuelle d'une multitude d'outils disparates et une expertise pointue dans divers domaines de la cybersécurité. Le défi central était de concevoir une solution unifiée et intelligente capable de rationaliser, d'automatiser et d'intégrer ces tâches critiques, tout en maintenant une flexibilité d'adaptation aux nouvelles menaces.

La Solution : Une Plateforme Unifiée et Intelligente

**InverseHacker** répond à ce défi en intégrant de manière transparente des outils spécialisés au sein d'une interface en ligne de commande cohérente et intuitive. Cette approche permet aux utilisateurs d'exécuter des balayages complexes — allant de la **reconnaissance DNS avancée** et de l'**énumération d'hôtes virtuels** à l'**analyse comportementale des applications web** et à la **détection des vulnérabilités Zero-Day** — depuis un environnement unique et optimisé, simplifiant considérablement le workflow des tests d'intrusion.

Outils Intégrés & Modules Clés de L'Image Docker InverseHacker

La puissance d'InverseHacker réside dans son intégration d'un large éventail d'outils de pointe, classés par domaine d'expertise :

Reconnaissance & Renseignement en Source Ouverte (OSINT)

- theHarvester : Collecte agrégée d'informations à partir de moteurs de recherche, serveurs de clés PGP et bases de données SHODAN/Censys.

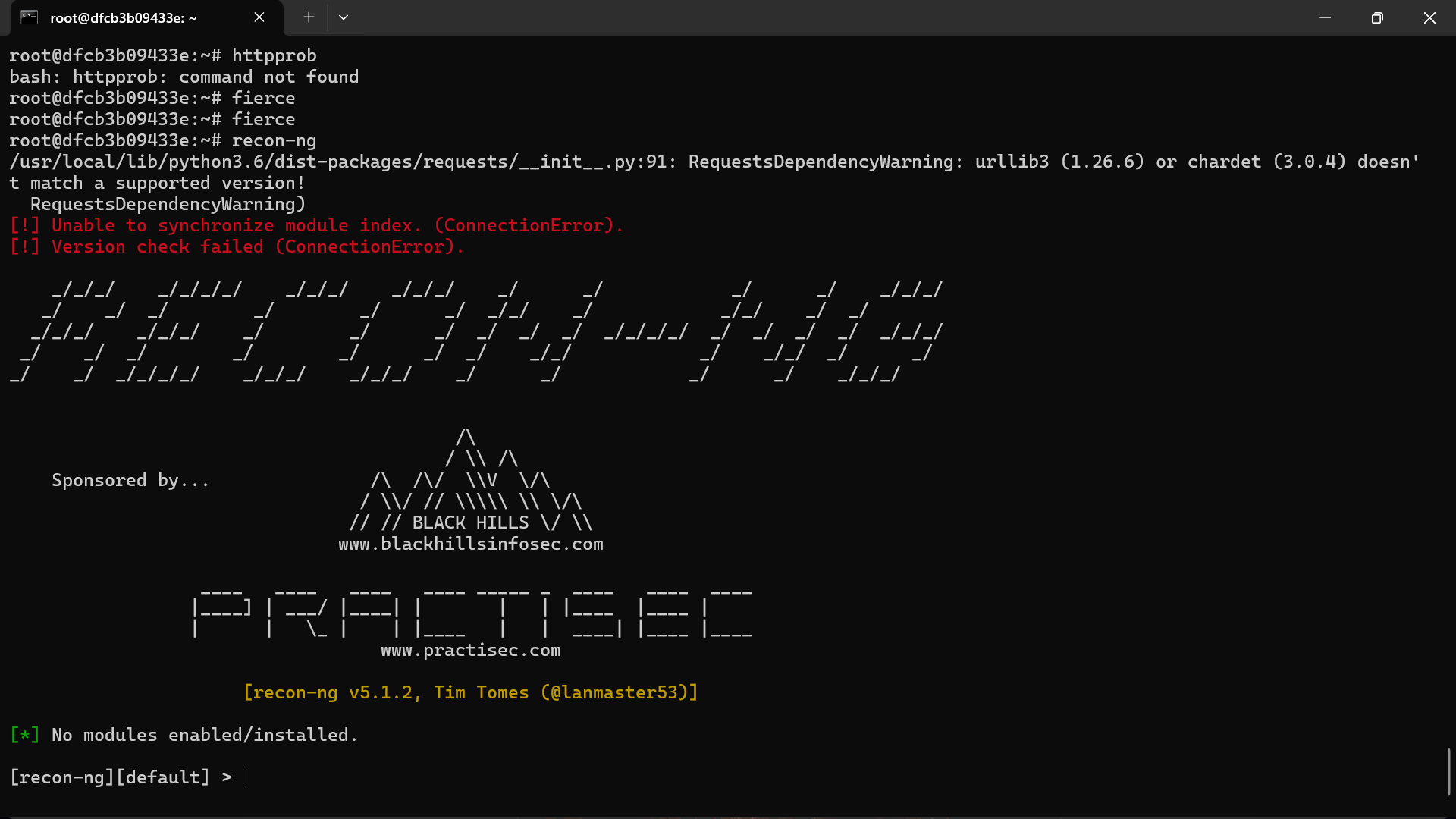

- Recon-ng : Framework modulaire et puissant pour la reconnaissance web et la collecte d'informations.

- amass : Moteur avancé de reconnaissance de réseau actif et passif pour l'énumération de sous-domaines via de multiples sources.

- subfinder : Découverte rapide et exhaustive de sous-domaines à partir de sources passives multiples.

- altdns : Génération et résolution de permutations de sous-domaines pour élargir la surface d'attaque.

- CloudFlair : Découverte d'adresses IP d'origine réelles cachées derrière le CDN Cloudflare.

- waybackurls : Extraction d'URLs archivées et de chemins d'accès historiques pour un domaine, via la Wayback Machine.

- gitGraber : Localisation d'informations sensibles, secrets et identifiants dans les référentiels publics **.git**.

- Osint-spy : Un agrégateur OSINT pour la recherche d'informations sur des individus ou des organisations.

Balayage, Énumération & Cartographie Réseau/Web

- Nmap / Nmap Scripting Engine (NSE) : Scanner de ports réseau et de vulnérabilités polyvalent avec des scripts d'automatisation.

- masscan : Scanner de ports réseau extrêmement rapide, capable de scanner l'ensemble d'Internet en quelques minutes.

- knock : Découverte de ports ouverts par force brute sur des plages IP.

- fierce : Scanner DNS pour l'énumération rapide de sous-domaines et de plages d'IP.

- massdns : Résolveur DNS haute performance, idéal pour la résolution massive de sous-domaines.

- gobuster : Outil de brute-force pour la découverte de répertoires, fichiers web, sous-domaines DNS, et buckets S3.

- dirsearch : Outil avancé de découverte de répertoires et fichiers cachés sur les serveurs web, avec prise en charge de multiples extensions.

- ffuf : Fuzzer web rapide et flexible pour la découverte de contenu, de paramètres, d'hôtes virtuels, etc.

- httprobe : Sondage rapide d'hôtes HTTP et HTTPS actifs à partir d'une liste de domaines ou d'IP.

- whatweb : Identification robuste des technologies utilisées par un site web (CMS, serveurs, frameworks, etc.).

- virtual-host-discovery : Identification des hôtes virtuels hébergés sur une même adresse IP.

- RustScan : Scanner de ports moderne, rapide et simple, avec une intégration Nmap.

Analyse & Exploitation de Vulnérabilités Web

- Metasploit Framework (MSF) : Plateforme d'exploitation des vulnérabilités, incluant des scanners et des payloads.

- wpscan : Scanner de vulnérabilités spécifique à WordPress, incluant plugins et thèmes.

- joomscan : Scanner de sécurité Joomla pour l'identification de vulnérabilités et de configurations faibles.

- wafw00f : Identification et caractérisation des pare-feu d'applications web (WAF) en détectant leurs empreintes.

- commix : Outil automatisé pour l'exploitation de vulnérabilités d'injection de commande (OS Command Injection).

- XSStrike : Outil avancé pour la détection et l'exploitation des vulnérabilités Cross-Site Scripting (XSS), avec détection de WAF.

- dotdotpwn : Fuzzer polyvalent pour les vulnérabilités de traversée de répertoire (Directory Traversal).

- droopescan : Scanner pour les CMS populaires basés sur PHP comme Drupal, Joomla, Moodle, et WordPress.

- SQLMap : Outil de test d'intrusion automatisé pour la détection et l'exploitation des vulnérabilités d'injection SQL.

- Burp Suite (Community Edition) : Un proxy web interactif pour l'interception, la modification et l'analyse du trafic HTTP/S.

Sécurité Cloud & Subdomain Takeover

- teh_s3_bucketeers : Recherche et analyse de buckets Amazon S3 mal configurés ou exposés publiquement.

- bucket_finder : Outil pour la découverte et l'énumération de buckets S3 exposés et accessibles.

- s3recon : Énumération et analyse des permissions et contenus des buckets S3.

- S3Scanner : Scan des configurations de sécurité des buckets S3 pour identifier les failles.

- subjack : Détection rapide et précise de sous-domaines détournables (Subdomain Takeover) sur diverses plateformes.

- SubOver : Prise de contrôle automatisée de sous-domaines vulnérables.

- CloudGoat (par Rhino Security Labs) : Un environnement d'entraînement à la sécurité cloud vulnérable pour AWS.

Utilitaires Système, Forensique & Autres

- zsh & Oh My Zsh : Un shell puissant avec des fonctionnalités avancées, complété par des plugins et thèmes pour la productivité du pentester.

- Katoolin : Installation et gestion simplifiée d'outils Kali Linux sur d'autres distributions Debian/Ubuntu.

- Steghide : Outil de stéganographie pour cacher des données dans des images ou des fichiers audio.

- Exiftool : Lecture, écriture et édition de métadonnées dans divers formats de fichiers.

- Volatility Framework : Cadriciel d'analyse de la mémoire volatile pour la forensique numérique.

Guide d’Utilisation de l’Image Docker InverseHacker

Déployez instantanément un laboratoire de cybersécurité portable avec InverseHacker. Suivez ces instructions pour lancer vos sessions de pentesting en quelques secondes :

🔗 Ressources du Projet :

- 👉 Dépôt GitHub — Code source, documentation et scripts d’automatisation

- 👉 Docker Hub — Télécharger l’image préconfigurée

▶️ Lancement en mode Bash (session classique) :

docker run -it --rm jeanluckndato/inversehacker

Cette commande démarre une session

bash interactive dans un conteneur

temporaire. L’option --rm garantit que le

conteneur est supprimé automatiquement après usage. Tous les

outils de pentesting sont préinstallés dans :

/root/toolkit💡 Lancement avec ZSH (expérience améliorée) :

docker run -it jeanluckndato/inversehacker /usr/bin/zshUtilisez ZSH pour profiter d’une interface plus fluide : auto-complétion intelligente, thèmes personnalisables, gestion avancée de l’historique. Idéal pour les workflows intensifs en pentesting.

Galerie du Projet

Fonctionnalités Clés de InverseHacker

Reconnaissance Passive & Active Profonde

Collecte exhaustive et intelligente d'informations sur les cibles, combinant des sources ouvertes (OSINT) et des scans actifs ciblés pour une cartographie complète des surfaces d'attaque.

Analyse Intelligente et Contextuelle des Vulnérabilités

Détection automatisée et priorisée des failles de sécurité, intégrant des analyses comportementales et des rapports détaillés pour une remédiation ciblée.

Architecture Modulaire, Extensible et Conteneurisée

Conception flexible permettant l'intégration aisée de nouveaux outils et la mise à jour des capacités pour s'adapter dynamiquement à l'évolution rapide des menaces et des méthodologies de test.