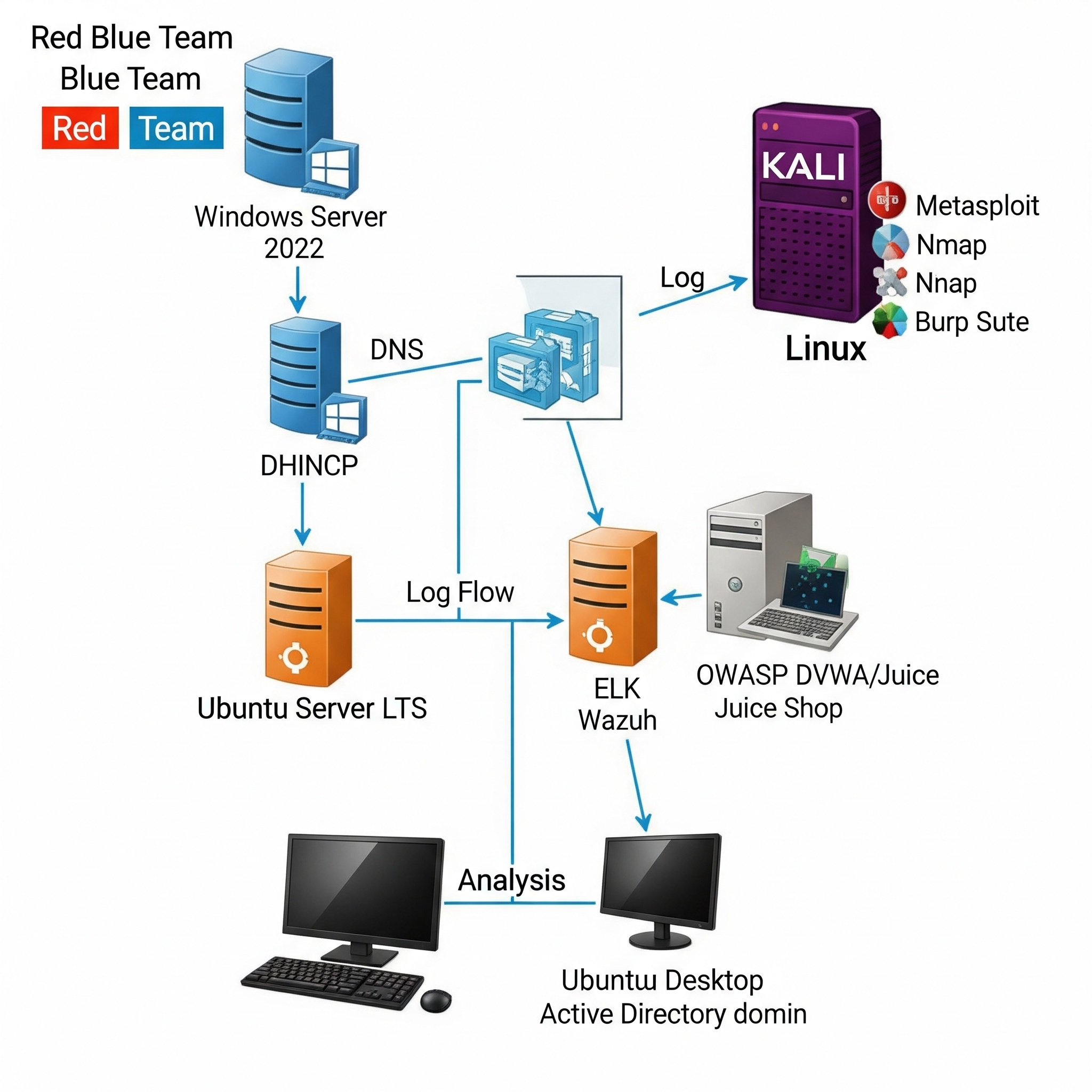

**Windows Server 2022 (DC/DNS/DHCP)**

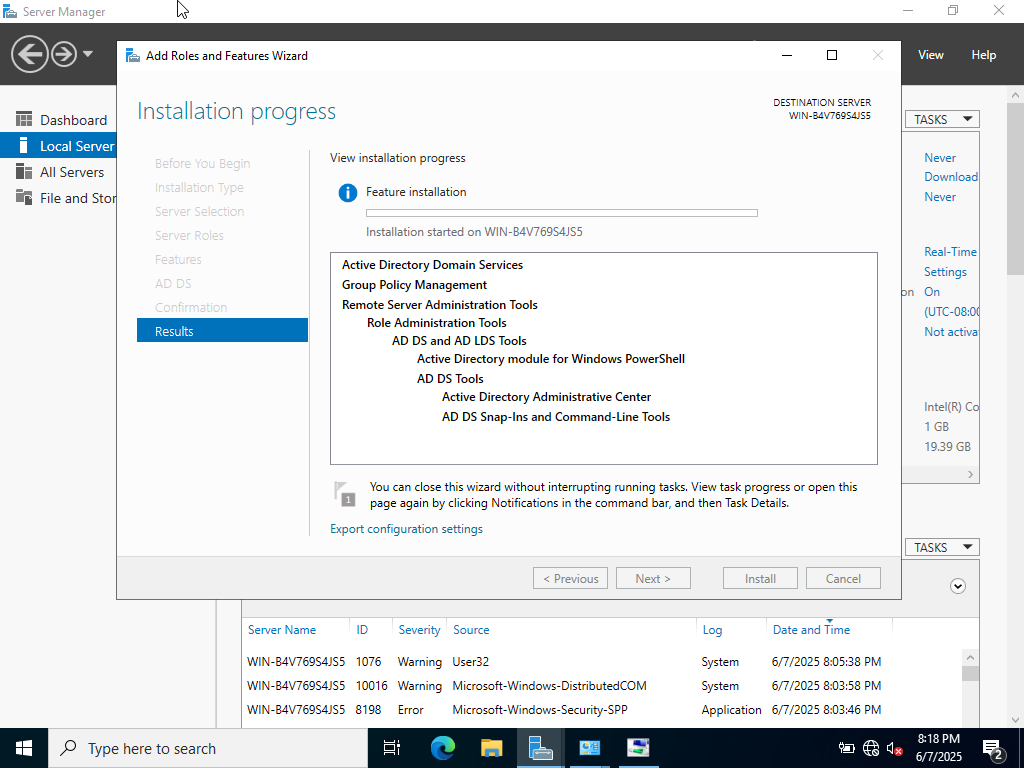

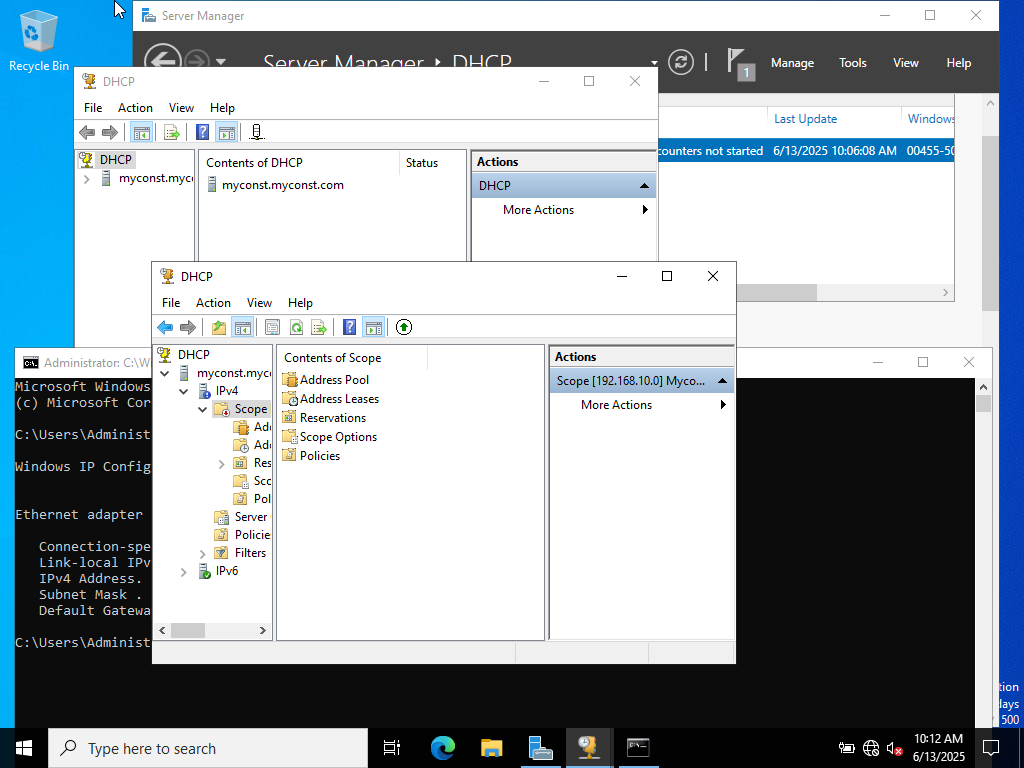

Pilier de du lab, **j'ai configuré** ce contrôleur de domaine **Windows Server 2022** pour émuler une infrastructure d'entreprise. Il intègre **Active Directory** pour la gestion des utilisateurs, groupes et **GPO (Group Policy Objects)**, un serveur **DNS** et **DHCP**. **Je l'ai instrumenté** avec **Sysmon** pour une télémétrie événementielle détaillée, essentielle pour simuler des attaques d'élévation de privilèges (ex: Pass-the-Hash, Kerberoasting ) et étudier les traces d'authentification et de mouvement latéral via Impacket.